はい、3ぃさんです!

20代も後半になってくると

結婚、妊娠とかの嬉しい報告が増えてくるね

しかし、20代前半で結婚式ラッシュくるみたいに聞いていたのに

あんまりこなくてなんとも言えない気持ち。。

式しない人も増えているから、私の周りもそんな感じなのかしら

それとも結婚してないだけなのかしら。。

結婚=幸せとは限らないので全然どっちでもいいけど

3ぃさんと付き合ってくれる友達はみんないい子たちだから

みんな幸せになってほしいなぁと思いつつ

最近連絡できてなかった子達もいるから

タイミングみて連絡取りたいなぁと思っている今日この頃

さてさて、勉強やっていくよ!

学んだこと

セキュリティグループとネットワークACLについて学んだよ

セキュリティグループとは、インスタンスへのトラフィックのアクセス可否を設定するもの

ネットワークACLとは、VPCとサブネットへのトラフィックのアクセス可否を設定するもの

両方ともファイアーウォールの機能(許可しているものしか通さない)のことで

何に対しての許可を設定するかで異なるわけだね

トラフィックとは、データの流れのこと

だから、セキュリティグループやネットワークACLによって

AWS上の自分が構築したVPCやらサブネットやら、AWSリソースやらに対する

アクセスとかレスポンスやらのデータの流れを制御するためのもの

| セキュリティグループ | ネットワークACL |

| ・インスタンス単位 ・VPCに紐づいて作成する ・インバウンドの設定とアウトバウンドの設定は同じになる ・許可のみ設定する ・許可を設定しないと全部拒否設定 | ・VPC、サブネット単位 ・インバウンド設定もアウトバウンド設定も両方必要 ・設定しないと全て許可の設定 ・番号の順序通りに適用するため、番号の若い設定が優先される |

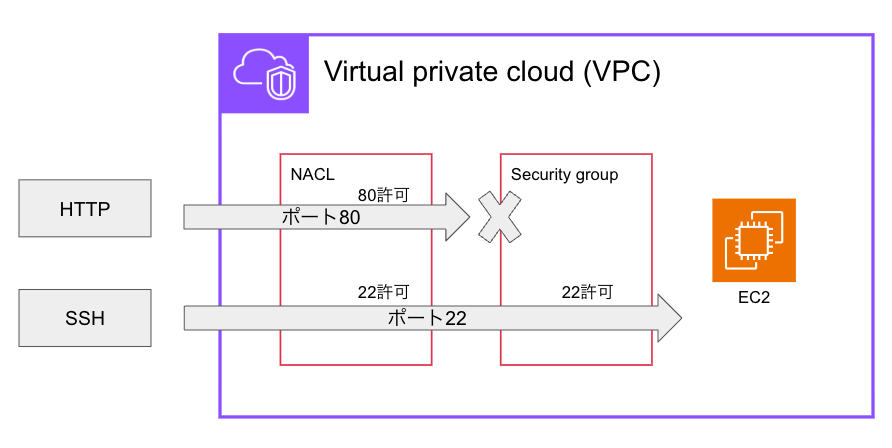

つまり、EC2インスタンスへの通信をする場合は

この二つの通信の許可がされているのかを確認する必要があるよ

NACLの方は、設定を入れなければデフォルトで許可設定になっているので

インスタンスを立ち上げて接続できないというときに気にしないといけないのは

セキュリティグループだったり。。

両方とも許可になっていないと接続できなかったりする

SSHは両方とも許可しているからアクセスできてるよ

反対にセキュリティグループの方でHTTPによるアクセスを許可してないので

HTTPではアクセスできないよ みたいな感じで

アクセスの制御ができるよって話だね

インバウンドとアウトバウンド

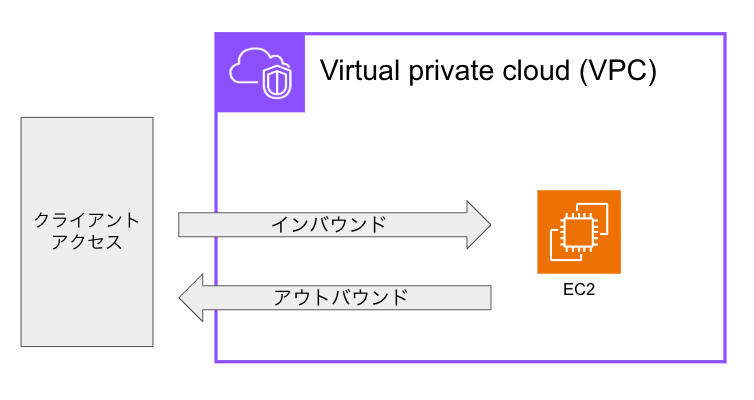

通信にはインバウンドとアウトバウンドがある

作成したAWS上のリソースへのアクセスをインバウンド

リソース上からの返答をアウトバウンド

セキュリティグループではインバウンドを設定したら、アウトバウンドも同様の許可になる

反対に

ネットワークACLは、インバウンドとアウトバウンド両方の設定が必要

なので、インバウンドを許可していても

アウトバウンドの許可をしていないとうまく通信できない可能性があるよ

エフェメラルポート

ネットワークACLはインバウンドとアウトバウンド両方の設定が必要であるということは

アウトバウンド時にクライアントへの返信のために

クライアントのポートの設定が必要ということになる

SSHのインバウンドとアウトバウンドの22を設定すれば通信できそうな気がするけど

クライアントは22じゃないよって話

そしてクライアントPCのポート番号は32768−65535のうち

一時的なポートを利用する性質があるので

アウトバウンドの設定をするときはこの範囲の設定をしてあげる必要がある

理解したこと、気付いたこと

通信の流れには行きと帰りがある

その行き帰りの許可などをセキュリティグループやネットワークACLで行えることがわかった

通信の設定を制御する機能は同じだが

設定対象や、制御方法に違いがあることがわかった

セキュリティグループは、データの行きと帰りは同一の設定となること

デフォルトが拒否なので許可設定をしてあげる必要があること

ネットワークACLは、データの行き帰り両方別で設定が必要であること

デフォルトが許可になっているので何も設定しないと制御されないこと

許可も拒否も両方設定できることや、許可と拒否の設定に優先順位を設定できることがわかった

まとめ

セキュリティグループとネットワークACLというファイアーウォールの機能があるよ

それぞれ役割が異なるよ

セキュリティグループはリソースに対して設定できるよ

ネットワークACLはVPCやサブネットに対して設定できるよ

セキュリティグループは許可してあげないと通信できないよ

ネットワークACLは最初は許可されているよ

通信の行き帰りや許可や拒否の優先順位を意識して設定してあげる必要があるよ

次回、ネットワークACLを設定していくよ

んでわ

コメント